AWS发布多款安全新品,并扩展云服务功能

AWS近日宣布推出多款新的安全工具,并为云计算客户扩展了现有的服务。

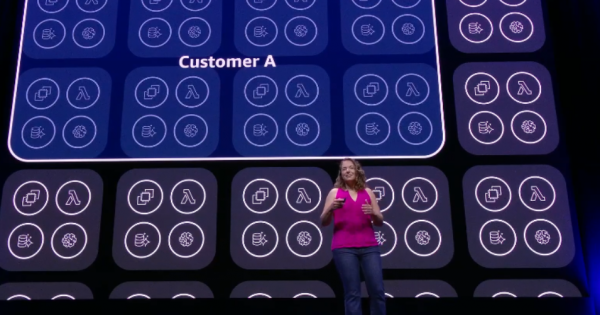

正如AWS云工程师Becky Weiss(如图)在加利福尼亚州阿纳海姆举行的AWS年度re:Inforce大会上所讲的,此举目标是在云基础设施中进一步引入更多零信任功能,让客户更轻松地实现每秒筛选超过10亿次API调用,以查找潜在的不良行为者、恶意软件证据和漏洞。目前,AWS每年可消除多达700000次分布式拒绝服务攻击。

去年AWS在re:Inforce大会上预览了Security Lake,如今已经全面上市,它集中了来自AWS和非AWS环境的安全数据,包括云和本地工作负载,以便安全分析师可以调查和响应安全事件。例如,谷歌云也提供了一个类似的名为Chronicle的工具。AWS表示,该服务现在被50多家合作伙伴用于提供安全分析。

其中一个关键的零信任组件是Verified Access,今年早些时候宣布推出的,用于实时验证每个应用的请求,以消除对虚拟专用网络的需要。

今年早些时候,CrowdStrike Holdings宣布将Falcon威胁检测软件与该服务集成。Falcon作为验证过程的其中一个部分,可以评估端点状态,例如是否已经修补到当前级别并且不包含任何恶意软件。

AWS还推出了一项名为Verified Permissions的配套服务,使用名为Cedar的专用开源编程语言添加了细粒度的授权和权限管理。访问控制和策略是用Cedar编写的,然后Verified Permissions使用这些访问控制和策略授权或者是拒绝对应用的访问。

另一系列公告旨在帮助开发人员使用各种新的AWS工具编写更安全的代码。AWS的漏洞管理服务Inspector已经进行了功能上的扩展,可以扫描Lambda代码以查找代码注入或弱加密等问题。

Inspector现在还提供了导出软件物料清单的功能,可以在自动化工具中使用,以了解软件供应链的深度。Weiss演示了这是如何通过单击来完成的。AWS还发布了CodeGuru Security预览版,一种静态应用测试工具,利用机器学习来查找编码问题。

这不是AWS唯一的基于机器学习的服务。AWS公司首席信息官CJ Moses在他的演讲中提到,之前宣布的其他几项工作正在进行中,包括可用于构建基于机器学习的私有应用的 Bedrock,和类似微软Copilot可用于构建应用的AI编码辅助工具。

最后,AWS也对主动威胁检测服务GuardDuty进行扩展增加了新功能,可以扫描Aurora 数据库、EKS Runtime容器和基于Lambda的威胁。Weiss表示:“我们的客户需要身份预防控制,以便更轻松地定义数据边界,从而实现大规模运营。”

Amazon这次还公布了Global Partner Security全球合作伙伴安全计划,该计划将帮助系统集成商合作开发适用于多云环境的创新合规产品和托管服务。

好文章,需要你的鼓励

DoorDash永久封禁使用AI伪造送餐照片的司机账户

DoorDash确认了一起司机使用AI生成图片伪造配送记录的事件。奥斯汀居民Byrne Hobart在社交媒体上曝光,称司机接单后立即标记为已配送,并提交了一张AI生成的配送照片。该司机疑似使用破解账户,通过DoorDash的历史配送照片功能获取了客户门前的图片。DoorDash发言人表示,经调查后已永久封禁该司机账户,并对客户进行了赔偿,强调公司对欺诈行为零容忍。

ETH苏黎世突破性WUSH技术:让AI大模型压缩实现接近零损失的革命性方案

瑞士ETH苏黎世联邦理工学院等机构联合开发的WUSH技术,首次从数学理论层面推导出AI大模型量化压缩的最优解。该技术能根据数据特征自适应调整压缩策略,相比传统方法减少60-70%的压缩损失,实现接近零损失的模型压缩,为大模型在普通设备上的高效部署开辟了新路径。

SwitchBot推出AI可穿戴设备:全天候语音记录助手

SwitchBot在CES展会上发布了AI MindClip,这是一款可穿戴麦克风设备,能够记录并转录用户说出的每一个声音。该产品配备AI功能,可以总结对话内容并提取有用数据,还能根据判断主动创建提醒事项。虽然类似产品在本届CES上不少见,但SwitchBot希望通过智能化功能在竞争中脱颖而出。目前产品的具体上市时间和价格尚未公布。

机器人终于能读懂你的手势了!弗吉尼亚大学团队让机器人变身“人类动作翻译官“

弗吉尼亚大学团队创建了Refer360数据集,这是首个大规模记录真实环境中人机多模态交互的数据库,涵盖室内外场景,包含1400万交互样本。同时开发的MuRes智能模块能让机器人像人类一样理解语言、手势和眼神的组合信息,显著提升了现有AI模型的理解准确度,为未来智能机器人的广泛应用奠定了重要基础。

Apple Fitness+ 推出习惯养成新功能助力2026年健身计划

iOS 18.2新增三种iPhone个性化定制功能

Backlot应用评测:影视发现神器让你轻松找到想看的内容

Plaud发布新款AI别针和桌面会议记录器

Twitter联创推出新社交应用Tangle,获2900万美元融资

DoorDash永久封禁使用AI伪造送餐照片的司机账户

SwitchBot推出AI可穿戴设备:全天候语音记录助手

思科或洽谈收购网络安全公司Axonius,但遭到否认

微软CEO纳德拉成AI推广者,呼吁超越低质内容

法律界巨头LexisNexis推动生成式AI进入法庭实践

Pebble Round 2智能手表回归,全新升级带来两周超长续航

OpenAI硬件设备将主打音频交互功能并搭载全新ChatGPT模型

GPU 云服务运营商 CoreWeave 申请上市

IBM 完成 64 亿美元收购 HashiCorp 交易,监管审批已获通过

思科在Cisco Live阿姆斯特丹大会上展示简洁、安全和AI就绪的创新技术

DeepSeek狂飙,别让安全隐患成为“定时炸弹”

AI 优化公有云服务商 Together AI 完成 3.05 亿美元融资

Azure Files 磁盘存储引入类似 SSD 的预配置计费模式

Kelsey Hightower 谈 AI 热潮回避及 IT 术语词汇表的必要性

Gartner:中国企业弥合基础设施和运营内部云技能差距的三大举措

Informatica 因收入未达预期股价暴跌 33%,称存在"内部问题"但强调基本面依然稳健

Amazon 在新加坡开设亚太总部